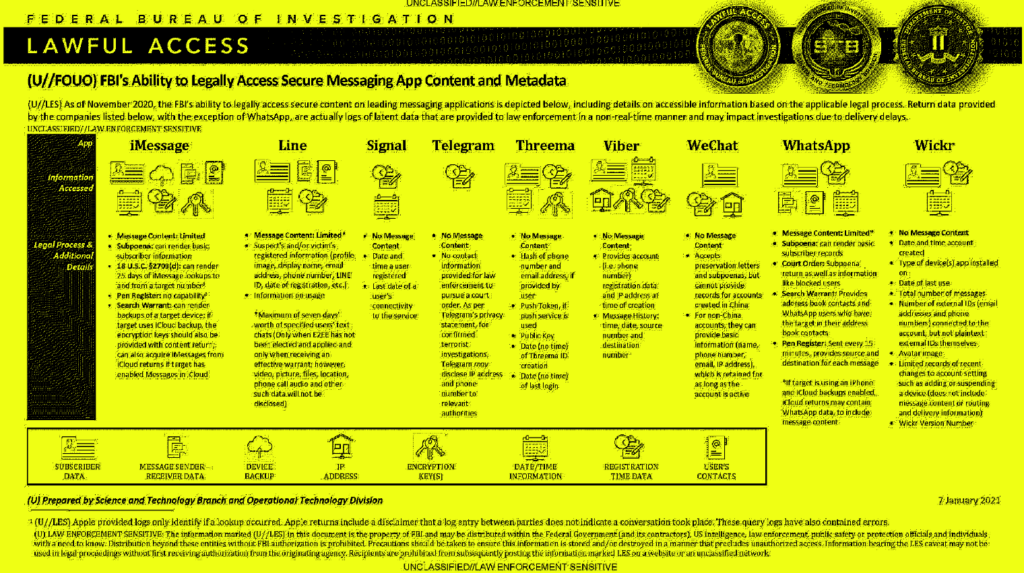

Mi ha incuriosito un documento dell’FBI che mostra come le forze dell’ordine statunitensi possono ottenere un accesso limitato al contenuto dei messaggi crittografati da servizi di messaggistica sicuri come iMessage, Line e WhatsApp, ma non ai messaggi inviati tramite Signal, Telegram, Threema, Viber, WeChat o Wickr.

Sebbene il documento confermi che l’FBI non può accedere ai messaggi crittografati inviati tramite alcuni servizi, l’altro tipo di informazioni che possono ottenere dai provider potrebbe comunque aiutare le autorità in altri aspetti delle loro indagini.

La fonte è un articolo di Therecord: https://therecord-media.cdn.ampproject.org/c/s/therecord.media/fbi-document-shows-what-data-can-be-obtained-from-encrypted-messaging-apps/amp/

Riporto la tabella tradotta e leggibile, il documento è di difficile lettura altrimenti:

| App | Dettagli |

|---|---|

| Apple iMessage | *Contenuto del messaggio limitato. *Citazione in giudizio: può restituire le informazioni di base dell’abbonato. *18 USC §2703(d): può eseguire il rendering di 25 giorni di ricerche iMessage e da un numero di destinazione. *Registro penna: nessuna capacità. *Search Warrant: può eseguire il rendering dei backup di un dispositivo di destinazione; se il target utilizza il backup iCloud, le chiavi di crittografia dovrebbero essere fornite anche con il ritorno del contenuto può anche acquisire iMessage dai ritorni di iCloud se il target ha abilitato i messaggi in iCloud. |

| Line | *Contenuto del messaggio limitato. *Dati registrati del sospettato e/o della vittima (immagine del profilo, nome visualizzato, indirizzo e-mail, numero di telefono, ID LINEA, data di registrazione, ecc.) *Informazioni sull’utilizzo. *Massimo sette giorni di chat di testo di utenti specificati (solo quando E2EE non è stato eletto e applicato e solo quando si riceve un mandato effettivo; tuttavia, video, immagini, file, posizione, audio della telefonata e altri dati simili non saranno divulgato). |

| Signal | *Nessun contenuto del messaggio. *Data e ora di registrazione dell’utente. *Ultima data di connettività di un utente al servizio. |

| Telegram | *Nessun contenuto del messaggio. *Nessuna informazione di contatto fornita per le forze dell’ordine per perseguire un’ingiunzione del tribunale. Secondo l’informativa sulla privacy di Telegram, per indagini terroristiche confermate, Telegram potrebbe rivelare IP e numero di telefono alle autorità competenti. |

| Threema | *Nessun contenuto del messaggio. *Hash del numero di telefono e dell’indirizzo e-mail, se forniti dall’utente. *Push Token, se viene utilizzato il servizio push. *Chiave pubblica *Data (nessuna ora) di creazione dell’ID Threema. Data (nessuna ora) dell’ultimo accesso. |

| Viber | *Nessun contenuto del messaggio. *Fornisce i dati di registrazione dell’account (ovvero il numero di telefono)) e l’indirizzo IP al momento della creazione. *Cronologia dei messaggi: ora, data, numero di origine e numero di destinazione. |

| *Nessun contenuto del messaggio. *Accetta lettere di conservazione dell’account e citazioni in giudizio, ma non può fornire record per account creati in Cina. *Per gli account non cinesi, possono fornire informazioni di base (nome, numero di telefono, e-mail, indirizzo IP), che vengono conservate finché l’account è attivo. | |

| *Contenuto del messaggio limitato. *Citazione in giudizio: può eseguire il rendering dei record degli abbonati di base. *Ordinanza del tribunale: restituzione di un mandato di comparizione e informazioni come utenti bloccati. *Mandato di ricerca: fornisce i contatti della rubrica e gli utenti di WhatsApp che hanno l’obiettivo nei contatti della loro rubrica. *Registro penna: inviato ogni 15 minuti, fornisce origine e destinazione per ogni messaggio. *Se il target utilizza un iPhone e i backup di iCloud sono abilitati, i resi di iCloud possono contenere dati di WhatsApp, per includere il contenuto del messaggio. | |

| Wickr | *Nessun contenuto del messaggio. *Data e ora di creazione dell’account. *Tipo di dispositivo/i su cui è installata l’app. *Data dell’ultimo utilizzo. *Numero di messaggi. *Numero di ID esterni (indirizzi e-mail e numeri di telefono) collegati all’account, non agli ID esterni in chiaro. *Immagine dell’avatar. *Record limitati di modifiche recenti alle impostazioni dell’account come l’aggiunta o la sospensione di un dispositivo (non include il contenuto dei messaggi o le informazioni di instradamento e consegna). *Numero di versione di Wickr. |

Sarei curioso di vedere un documento simile della polizia di casa nostra, ma immagino che i dati forniti siano i medesimi.